🛡️ Гайд по типам майнеров, признакам и рискам, путям проникновения и пошаговой очистке Windows, Linux и macOS

📑 Оглавление

Как понять, что на компьютере запущен майнер

Почему майнеры опасны для устройства

Каким образом майнер проникает на компьютер

Как обнаружить вирус-майнер на компьютере

Как не допустить повторного заражения

Что предпринять, если майнер не удаляется

За последние годы одной из наиболее опасных категорий вредоносного ПО, с которой сталкиваются пользователи всех операционных систем, стали майнеры. Подобные угрозы снижают производительность, ставят под угрозу данные и ускоряют износ комплектующих независимо от того, работаете ли вы на Windows, Linux или macOS. В этом руководстве мы разберёмся, как выявить и удалить майнеры во всех популярных операционных системах, какие риски они несут и как предотвратить повторные инциденты.

⚙️ Что такое майнер

Майнер — это приложение, выполняющее добычу (майнинг) криптовалют, таких как Bitcoin, Ethereum или Monero. В легальном сценарии пользователи запускают такие программы сознательно на своём оборудовании и получают криптовалюту в обмен на предоставленную вычислительную мощность.

Но вредоносные майнеры (их также называют троянами-майнерами) устанавливаются без согласия владельца. Злоумышленники внедряют их, чтобы использовать чужие ресурсы: расходы на электричество и износ деталей несёте вы, а прибыль уходит им.

Майнинг требует больших вычислительных ресурсов, особенно при использовании криптовалют, ориентированных на CPU, из-за чего один майнер способен загружать процессор на 90-100%, провоцируя перегрев, подвисания и ускоренный износ компонентов на любой операционной системе.

🔍 Типы майнеров

Существуют разные разновидности майнеров, и часть из них не требует установки:

- Локальные майнеры. Это исполняемые файлы (обычно .exe, .dll, .bat для Windows; бинарные файлы или скрипты для Linux/macOS), маскирующиеся под легитимные приложения: установщики, патчи, «взломанные» игры или офисные пакеты. После запуска закрепляются в системе и работают в фоне: создают службы Windows, задания в планировщике Task Scheduler, прописываются в автозагрузку через реестр. В Linux используют cron, systemd или rc.local, а в macOS — LaunchAgents и LaunchDaemons. Нередко распространяются вместе с другими троянами и способны получать обновления с удалённого сервера.

- Браузерные майнеры. Такие решения выполняются прямо в браузере через JavaScript. Достаточно открыть сайт — и процессор начинает майнить, пока вкладка активна. Самый известный пример — Coinhive (в большинстве браузеров заблокирован, но аналоги до сих пор встречаются). Работают одинаково во всех операционных системах.

🚨 Как понять, что на компьютере запущен майнер

Основные признаки присутствия майнера на устройстве не зависят от операционной системы:

- Стабильно высокая загрузка CPU/GPU, зачастую 80-100% даже при простых задачах и работе в лёгких приложениях.

- Перегрев. Корпус сильно нагревается, кулеры крутятся на высоких оборотах и шумят.

- Торможение системы. Программы стартуют дольше, интерфейс откликается с задержками.

- Ускоренный расход аккумулятора на ноутбуках. Батарея садится в 2-3 раза быстрее обычного.

- При попытке загрузить антивирус браузер самопроизвольно закрывается.

- Системные мониторы (Диспетчер задач в Windows, Activity Monitor в macOS, top/htop в Linux) через некоторое время после открытия принудительно закрываются.

- Повышенная сетевая активность без видимых причин — майнеры подключаются к майнинг-пулам.

⚠️ Почему майнеры опасны для устройства

Непрерывная высокая нагрузка уменьшает ресурс процессора, видеокарты и блока питания вне зависимости от операционной системы. Повышается и потребление электроэнергии (особенно заметно на стационарных ПК). Дополнительно возрастает риск вторичного инфицирования: майнеры нередко попадают в систему через эксплойты или трояны, которые открывают путь и другим угрозам.

Для Linux-серверов особенно опасны майнеры, которые могут привести к полной недоступности сервисов. На macOS майнеры реже встречаются, но их последствия столь же разрушительны для производительности системы.

🔓 Каким образом майнер проникает на компьютер

Майнер может появиться на любом устройстве с любой ОС, если не проверять ссылки и регулярно скачивать пиратский софт. Всего есть несколько основных причин появления вредоносных программ:

- Заражение через скачивание программ. Самый частый вариант — установка сомнительных или «бесплатных» приложений из интернета. Внутри них могут скрываться вредоносные модули, включая упомянутые майнеры. Это касается всех ОС: кряки для Windows, модифицированные пакеты для Linux-репозиториев, поддельные .dmg файлы для macOS.

- Фишинг. Майнеры также нередко проникают через фишинговые ссылки или поддельные уведомления, работающие одинаково во всех системах.

- Уязвимости в безопасности. Вредоносы используют дыры в устаревших версиях программ или ОС для проникновения на компьютер. Особенно уязвимы приложения, давно не получавшие обновлений или не имеющие свежих патчей безопасности. В Linux часто эксплуатируются уязвимости в веб-серверах и панелях управления.

- Компрометация SSH-доступа. Актуально для Linux-серверов: слабые пароли root-доступа, использование стандартных учётных данных или эксплуатация уязвимостей в SSH могут привести к установке майнера.

- Отсутствие защиты. Отсутствие или отключение защитных механизмов повышает риски. Без защитного ПО майнеры часто остаются незамеченными, а их удаление усложняется.

Полное руководство по очистке диска в Linux, Windows и macOS: освободите место безопасно

🔎 Как обнаружить вирус-майнер на компьютере

Windows

Через Диспетчер задач

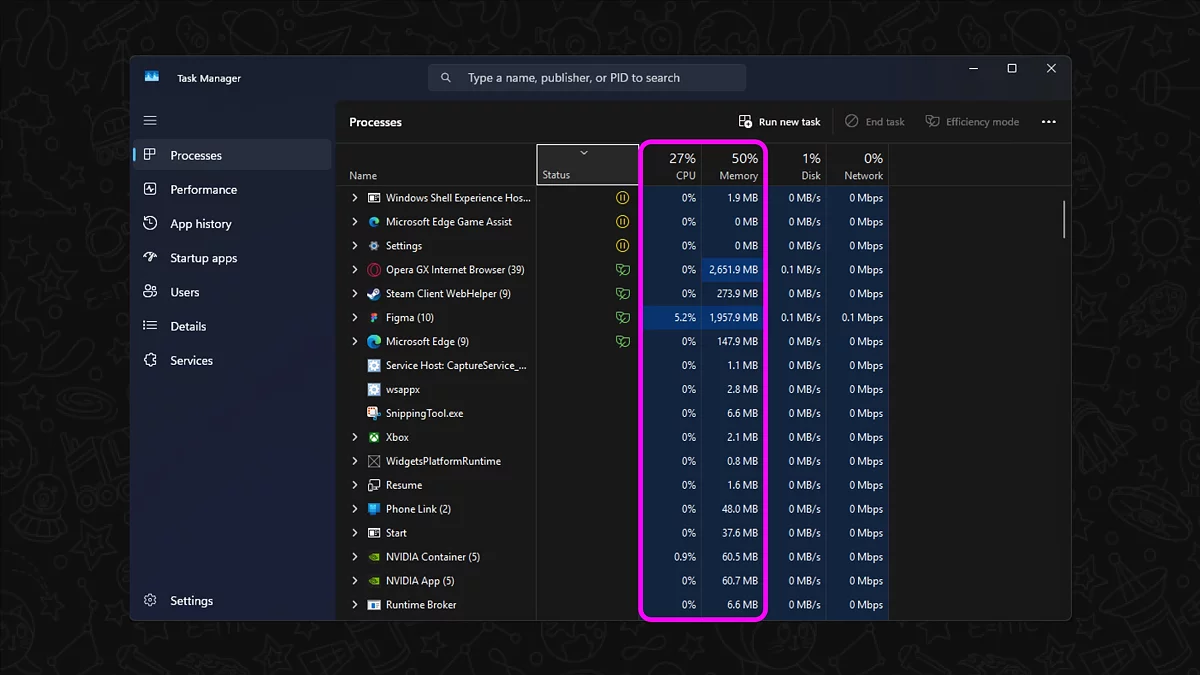

Сначала вызовите диспетчер задач сочетанием Ctrl+Shift+Esc. Изучите перечень активных процессов. При наличии майнера некоторые из них будут потреблять непропорционально много ресурсов, а также заметно возрастёт энергопотребление.

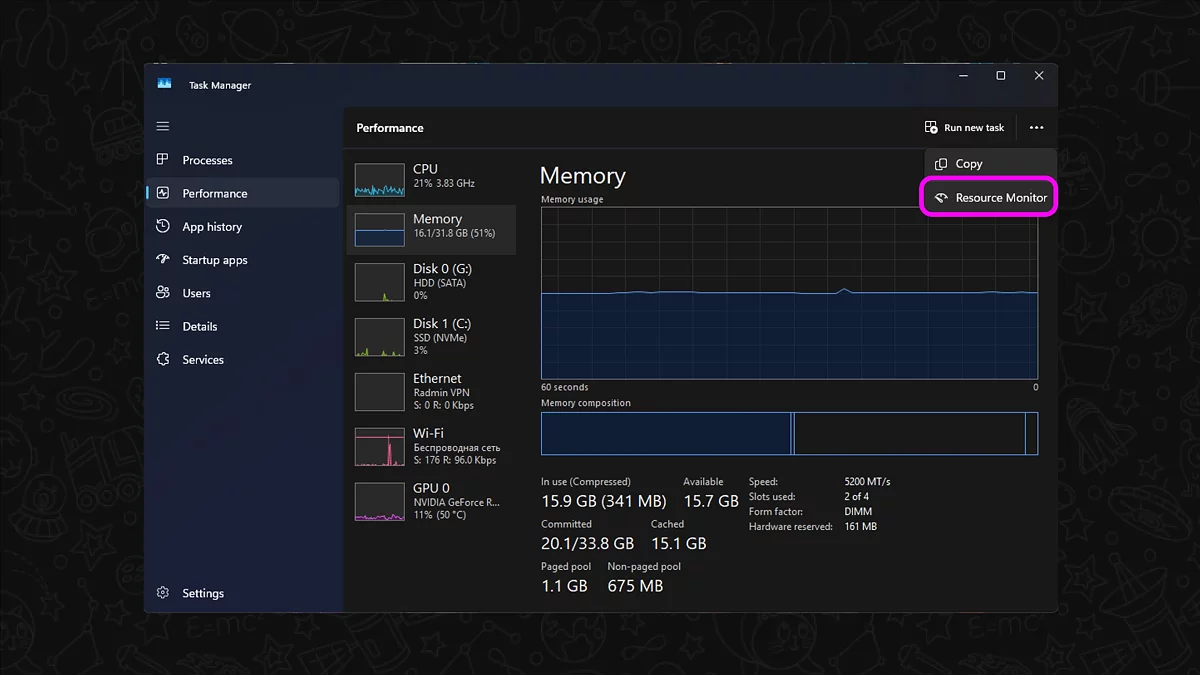

После первичной проверки переключитесь на «Монитор ресурсов». Найти его можно на вкладке «Производительность» диспетчера задач. Там вы увидите подробную картину нагрузки на систему и каждый конкретный процесс.

Ещё раз оцените все процессы с точки зрения потребления ресурсов.

Конфигурация системы и автозагрузка

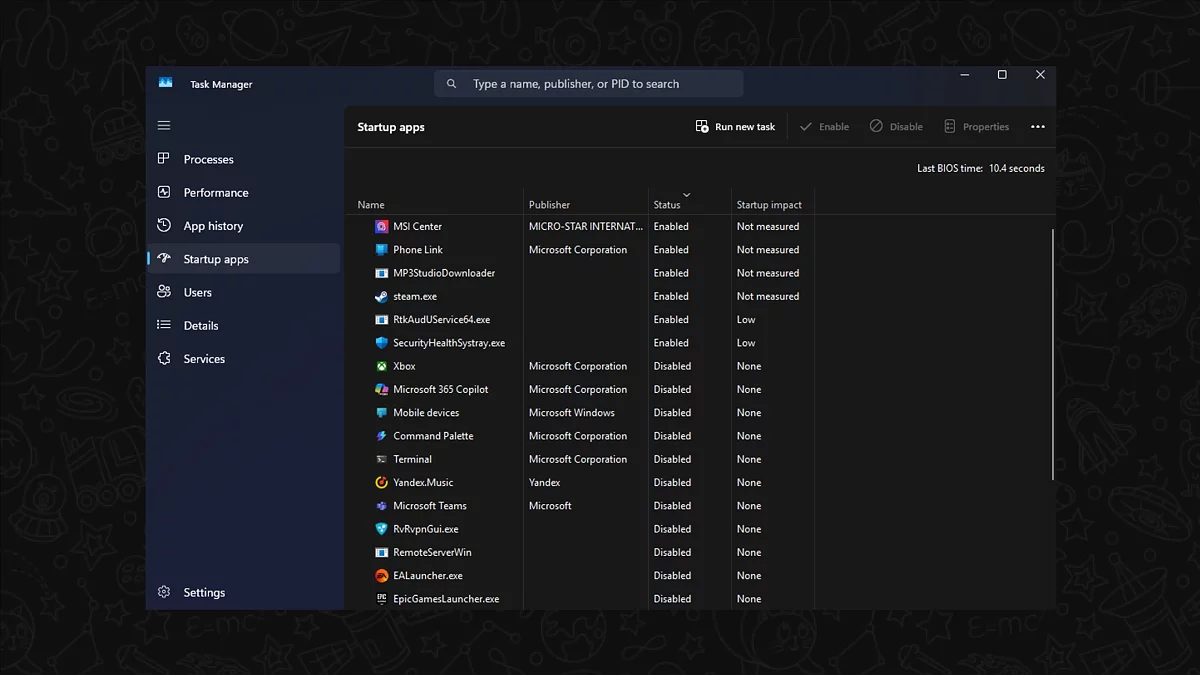

Рекомендуется также проверить приложения и процессы, стартующие автоматически при включении ПК.

Для этого вновь откройте диспетчер задач, перейдите во вкладку «Автозагрузка приложений» и отключите программы, которые выглядят подозрительно или имеют непроверенного издателя.

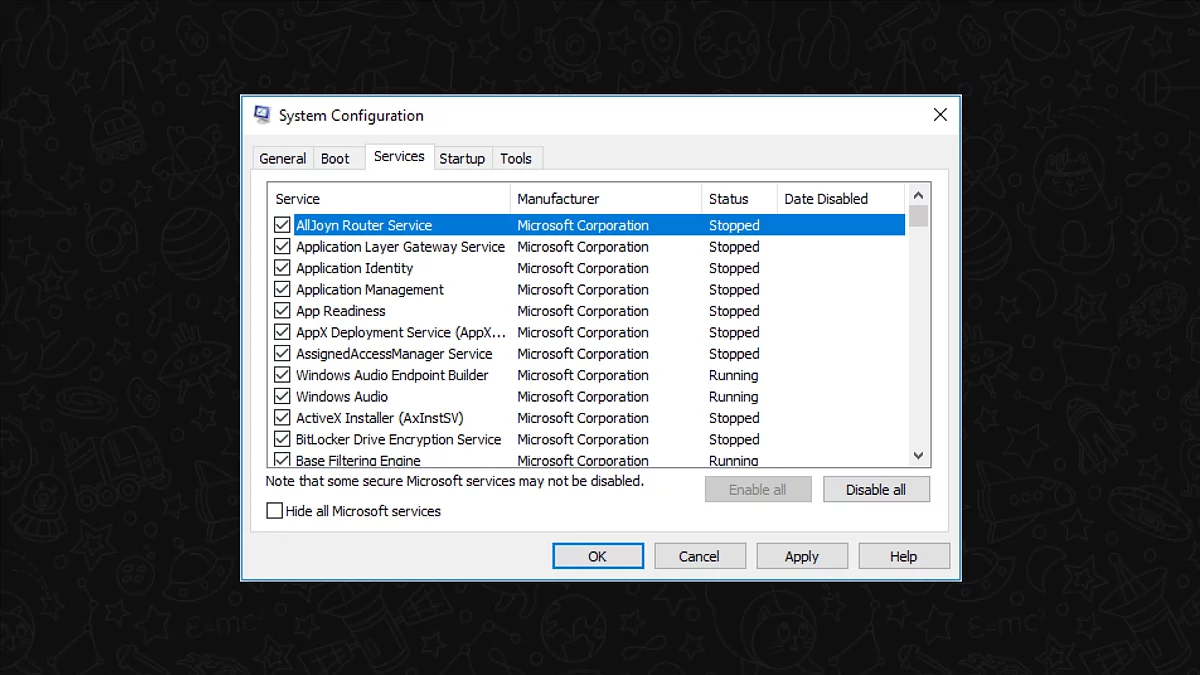

Больше сведений об элементах автозагрузки можно получить в конфигурации системы. Чтобы открыть её, нажмите Win+R и во всплывающем окне введите «msconfig», затем перейдите на вкладку «Службы».

Здесь перечислены абсолютно все службы и процессы, активируемые при старте ПК. Отсортируйте их по производителю и снимите галочки с потенциально опасных приложений.

Сторонние программы

Если майнер скрывается и не отображается стандартными средствами системы, можно воспользоваться утилитами вроде GPU-Z или AnVir Task Manager. Они показывают более детальную информацию о процессах, невидимых для обычного пользователя.

Linux (Ubuntu/Mint)

Проверка через терминал

В Linux основной инструмент диагностики — терминал. Откройте его комбинацией Ctrl+Alt+T и выполните следующие команды:

1. Мониторинг процессов:

topили более удобная версия:

htopЭти команды показывают в реальном времени все запущенные процессы с загрузкой CPU, памяти и приоритетом. Обратите внимание на процессы с высоким потреблением CPU (80-100%). Особенно подозрительны процессы с названиями типа: xmrig, minerd, cpuminer, kdevtmpfsi, dbused, или процессы со случайными названиями.

2. Просмотр всех процессов:

ps aux | grep -E 'xmrig|miner|crypto'Эта команда ищет процессы с типичными названиями майнеров.

3. Проверка сетевых соединений:

netstat -tulpn | grep ESTABLISHEDили в современных системах:

ss -tulpn | grep ESTABLISHEDМайнеры подключаются к майнинг-пулам. Ищите подозрительные соединения к неизвестным IP-адресам на портах, отличных от стандартных (80, 443).

Проверка автозагрузки

Майнеры часто прописываются в автозагрузку через несколько механизмов:

1. Cron задания:

crontab -lПроверьте задания для текущего пользователя. Затем проверьте root:

sudo crontab -lИщите строки с @reboot или подозрительными путями к скриптам. Типичная запись майнера:

@reboot /tmp/xmrig -c /tmp/config.jsonТакже проверьте системные cron-файлы:

ls -la /etc/cron.*

cat /etc/crontab2. Systemd сервисы:

systemctl list-unit-files | grep enabledИщите подозрительные службы. Для детального просмотра:

systemctl status suspicious-serviceПроверьте директории с unit-файлами:

ls -la /etc/systemd/system/

ls -la /usr/lib/systemd/system/3. Файлы автозапуска:

cat ~/.bashrc

cat ~/.bash_profile

cat /etc/rc.localИщите подозрительные команды запуска в конце файлов.

Проверка необычных файлов

Майнеры часто размещаются в временных директориях:

ls -la /tmp/

ls -la /var/tmp/

ls -la /dev/shm/Ищите исполняемые файлы с подозрительными именами или недавними датами создания.

Эффективные способы удаления неудаляемых файлов в Linux, Windows и macOS

macOS

Мониторинг системы

В macOS встроенный инструмент для мониторинга — Activity Monitor (Мониторинг системы). Запустите его:

- Через Spotlight: Command + Space, введите "Activity Monitor"

- Или перейдите в Applications → Utilities → Activity Monitor

- Быстрый доступ: Command + Option + Esc (показывает только активные приложения)

Во вкладке CPU отсортируйте процессы по столбцу "% CPU". Обратите внимание на:

- Процессы, постоянно потребляющие 80-100% CPU

- Незнакомые названия процессов

- Процессы, работающие от имени неизвестных разработчиков

Проверка элементов входа

1. Откройте System Settings (или System Preferences в старых версиях)

2. Перейдите в Users & Groups (Пользователи и группы)

3. Выберите текущего пользователя и вкладку "Login Items" (Объекты входа)

4. Удалите подозрительные приложения из списка автозагрузки

Проверка LaunchAgents и LaunchDaemons

Майнеры в macOS часто используют Launch Agents и Launch Daemons для автозапуска. Откройте Terminal (Терминал) и проверьте следующие директории:

ls -la ~/Library/LaunchAgents/

ls -la /Library/LaunchAgents/

ls -la /Library/LaunchDaemons/

ls -la /System/Library/LaunchDaemons/Ищите .plist файлы с подозрительными названиями или недавними датами создания. Для просмотра содержимого:

cat ~/Library/LaunchAgents/suspicious-file.plistПроверка через терминал

В macOS также можно использовать команды Unix:

top -o cpuИли для поиска подозрительных процессов:

ps aux | grep -E 'xmrig|miner|crypto'Проверка сетевых соединений:

lsof -i -P | grep ESTABLISHED🗑️ Как удалить майнер с компьютера

Обнаружив подозрительную активность, переходите к действиям сразу. Даже малозаметный майнер со временем может нанести серьёзный вред всей системе независимо от операционной системы.

Удаление на Windows

Удаление вручную

Если удалось определить проблемный процесс, выполните следующие шаги:

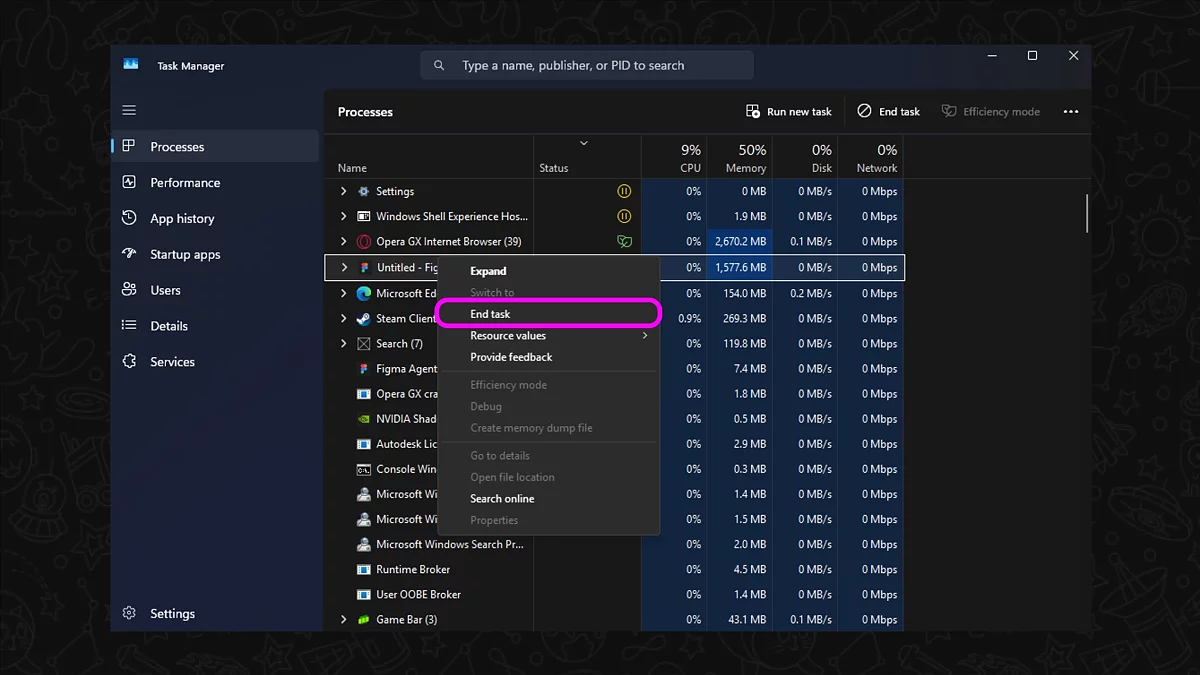

- Откройте диспетчер задач с помощью Ctrl+Shift+Esc.

- Щёлкните по процессу правой кнопкой мыши.

- Выберите «Открыть расположение файла».

- Завершите процесс соответствующей функцией из списка.

- Удалите вредоносный файл и очистите корзину.

Метод подходит для простых майнеров, которые ещё не глубоко внедрились в систему.

Очистка антивирусом

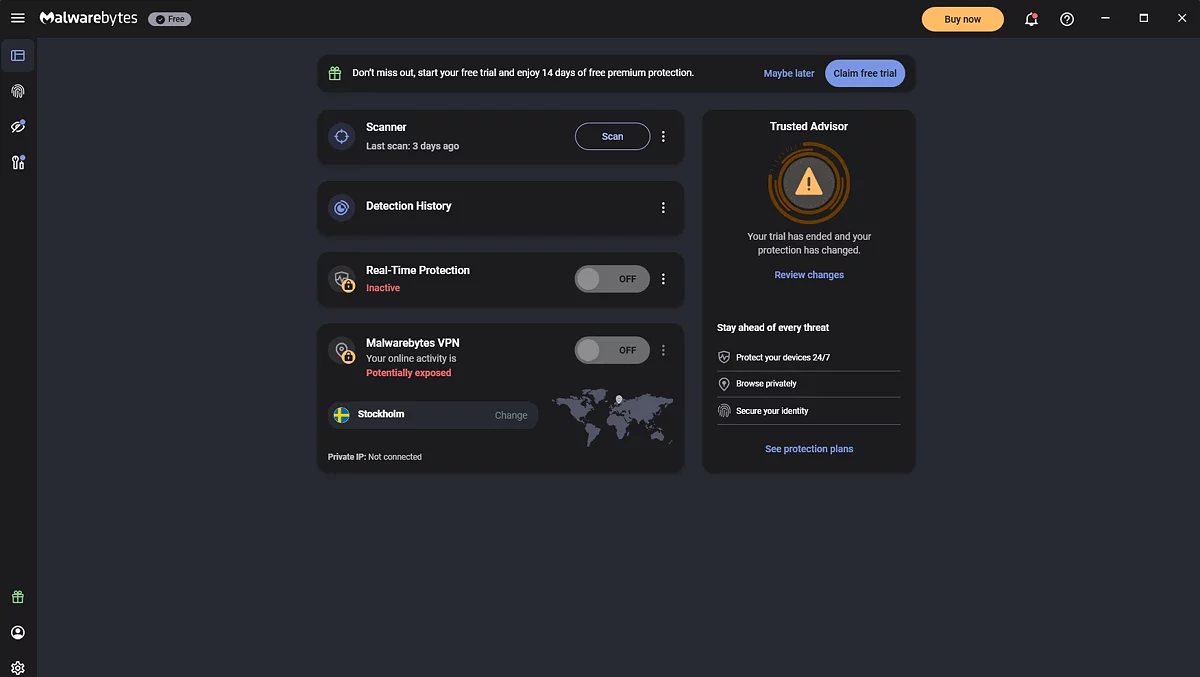

Стандартная процедура поиска вредоносного ПО. Воспользуйтесь проверенными бесплатными сканерами:

- Malwarebytes

- Kaspersky Virus Removal Tool

- Dr.Web CureIt!

- AdwCleaner

Как сканировать:

- Скачайте утилиту с официального сайта с другого, «чистого» устройства.

- Перенесите на заражённый компьютер через флешку.

- Запустите полное сканирование.

- Удалите всё, что найдено.

- Перезагрузите компьютер и повторите сканирование (некоторые угрозы активируются только при запуске системы).

Запускайте сканирование в безопасном режиме «Safe Mode», чтобы майнер не смог блокировать работу антивируса.

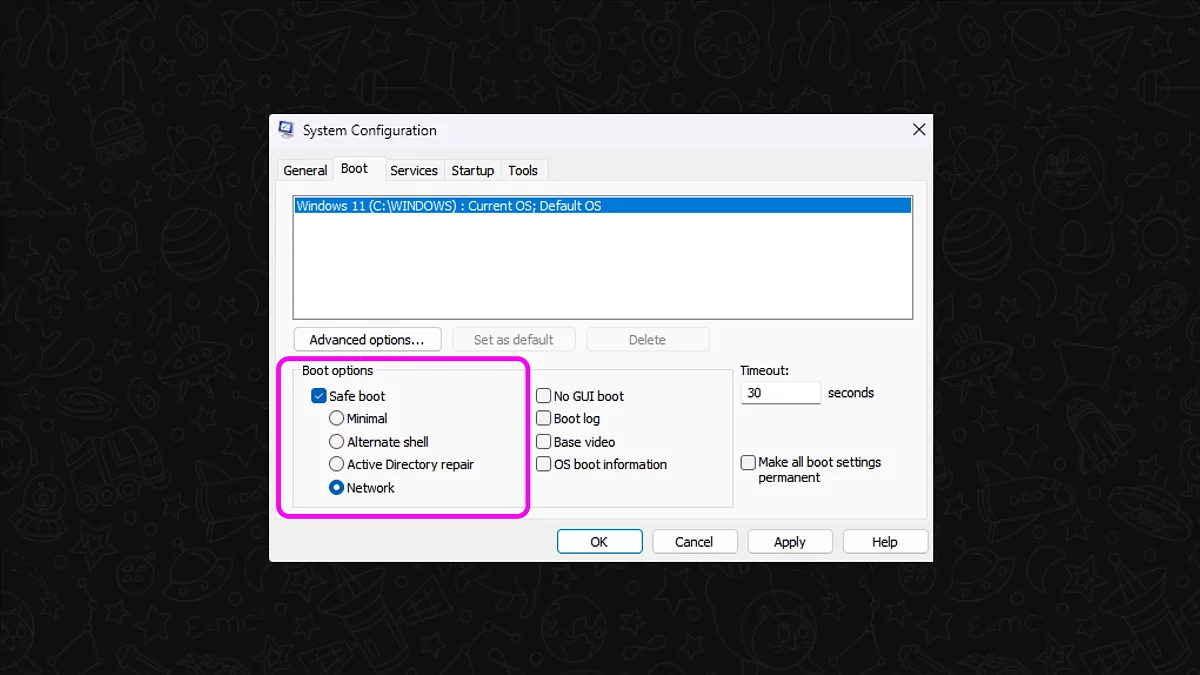

На Windows откройте «Конфигурацию системы» либо через Win+R и ввод msconfig, либо через внутренний поиск по клавише Win.

Зайдите на вкладку «Загрузка», отметьте «Безопасный режим» и модификатор «Сеть». Затем перезагрузите компьютер.

Сброс браузера

Браузерные майнеры не заражают саму систему, однако могут оставаться в кэше или в расширениях. Удалите все ненужные расширения и очистите историю, кэш и cookies в настройках браузера.

После этого протестируйте режим инкогнито: если при открытии сайта в инкогнито загрузка CPU не повышается — источник был в расширении или скрипте.

Удаление на Linux

Пошаговое удаление

Шаг 1: Остановка вредоносного процесса

Если вы обнаружили подозрительный процесс через top или htop, запишите его PID (идентификатор процесса) и завершите:

sudo kill -9 PIDНапример, если PID майнера — 1234:

sudo kill -9 1234Для завершения по имени процесса:

sudo pkill -9 xmrigШаг 2: Удаление файлов майнера

Найдите путь к исполняемому файлу через:

sudo ls -l /proc/PID/exeЗатем удалите файл:

sudo rm /путь/к/майнеруПроверьте и очистите временные директории:

sudo rm -rf /tmp/*

sudo rm -rf /var/tmp/*

sudo rm -rf /dev/shm/*Шаг 3: Очистка автозагрузки

Удалите записи из crontab:

crontab -eУдалите подозрительные строки, сохраните и выйдите. Повторите для root:

sudo crontab -eОтключите и удалите вредоносные systemd службы:

sudo systemctl stop suspicious-service

sudo systemctl disable suspicious-service

sudo rm /etc/systemd/system/suspicious-service.service

sudo systemctl daemon-reloadПроверьте rc.local:

sudo nano /etc/rc.localУдалите подозрительные команды.

Шаг 4: Проверка .bashrc и профилей

nano ~/.bashrc

nano ~/.bash_profile

nano ~/.profileУдалите подозрительные команды в конце файлов.

Использование антивирусных инструментов

Для Linux доступны следующие инструменты:

1. ClamAV (бесплатный антивирус):

sudo apt update

sudo apt install clamav clamav-daemon

sudo freshclam # Обновление баз

sudo clamscan -r --remove /home # Сканирование домашней директории2. rkhunter (поиск руткитов):

sudo apt install rkhunter

sudo rkhunter --update

sudo rkhunter --check3. chkrootkit:

sudo apt install chkrootkit

sudo chkrootkitПроверка SSH-безопасности

Если майнер попал через SSH:

- Смените пароль root и всех пользователей:

sudo passwd root passwd - Отключите вход по паролю, используйте только ключи:

Установите:sudo nano /etc/ssh/sshd_configPasswordAuthentication no - Перезапустите SSH:

sudo systemctl restart sshd

Создание скрытого текста и спойлеров в Telegram: практичное руководство

Удаление на macOS

Ручное удаление

Шаг 1: Завершение процесса

В Activity Monitor:

- Найдите подозрительный процесс

- Выберите его и нажмите кнопку "X" (Quit Process)

- Выберите "Force Quit" для принудительного завершения

Или через терминал:

sudo killall -9 suspicious-process-nameШаг 2: Удаление файлов приложения

Проверьте стандартные директории приложений:

ls -la /Applications/

ls -la ~/Applications/Удалите подозрительные приложения перетаскиванием в Trash или через терминал:

sudo rm -rf /Applications/SuspiciousApp.appШаг 3: Удаление Launch Agents и Daemons

Удалите подозрительные .plist файлы:

rm ~/Library/LaunchAgents/com.suspicious.plist

sudo rm /Library/LaunchAgents/com.suspicious.plist

sudo rm /Library/LaunchDaemons/com.suspicious.plistВыгрузите службу перед удалением:

launchctl unload ~/Library/LaunchAgents/com.suspicious.plistШаг 4: Очистка кэшей и временных файлов

Очистите директории кэша:

rm -rf ~/Library/Caches/*

rm -rf /Library/Caches/*Использование антивирусных решений

Для macOS рекомендуются:

- Malwarebytes for Mac — эффективный бесплатный сканер

- Bitdefender Antivirus for Mac

- Kaspersky Internet Security for Mac

- Avast Security for Mac

Также можно использовать встроенный инструмент:

1. Откройте Finder

2. Перейдите в Applications → Utilities → Terminal

3. Запустите проверку системы:

sudo /usr/libexec/firmwarecheckers/eficheck/eficheck --integrity-checkОчистка браузеров

Удалите расширения и сбросьте настройки браузера:

Safari:

- Safari → Preferences → Extensions

- Удалите подозрительные расширения

- Safari → Clear History

- Safari → Preferences → Privacy → Manage Website Data → Remove All

Chrome/Firefox: используйте те же методы, что и в Windows.

🛡️ Как не допустить повторного заражения

Удаление — это лишь половина задачи. Чтобы майнер не вернулся, придерживайтесь следующих правил для всех операционных систем:

Общие рекомендации:

- Не скачивайте пиратский софт. Даже «безопасные» кряки часто содержат майнеры. Это касается торрентов, сомнительных репозиториев для Linux, модифицированных .dmg файлов для macOS.

- Обновляйте систему и программы. Большинство заражений происходит из-за уязвимостей в старых версиях браузеров, Java, Adobe Reader и т.д. Включите автоматические обновления.

- Используйте защитное ПО и регулярно проводите проверки.

- Используйте расширения для блокировки майнинга в браузерах:

- NoCoin

- MinerBlock

- uBlock Origin (с дополнительными фильтрами)

- Будьте осторожны с правами администратора. Не работайте постоянно с правами root/администратора — это ограничит возможности вредоносов.

Для Windows:

- Включите Windows Defender или установите надёжный антивирус

- Используйте брандмауэр Windows

- Регулярно проверяйте автозагрузку через msconfig

Для Linux:

- Настройте файрвол (UFW или iptables):

sudo ufw enable sudo ufw default deny incoming sudo ufw default allow outgoing - Используйте fail2ban для защиты SSH:

sudo apt install fail2ban sudo systemctl enable fail2ban - Регулярно проверяйте crontab и systemd сервисы

- Ограничьте SSH-доступ, используйте нестандартный порт

- Установите и настройте AppArmor или SELinux

Для macOS:

- Включите Gatekeeper (System Preferences → Security & Privacy)

- Разрешайте установку приложений только из App Store и от проверенных разработчиков

- Включите FileVault для шифрования диска

- Регулярно проверяйте Login Items и Launch Agents

- Используйте встроенный брандмауэр macOS (System Preferences → Security & Privacy → Firewall)

🔧 Что предпринять, если майнер не удаляется

Для Windows:

Переустановите систему. Это крайняя, но на 100% результативная мера. Предварительно сохраните только документы и фотографии, а не программы и не исполняемые файлы.

Перед переустановкой:

- Создайте резервную копию важных данных на внешний носитель

- Проверьте резервную копию антивирусом на другом устройстве

- Выполните чистую установку Windows с форматированием диска

Для Linux:

Если обычные методы не помогают:

- Загрузка с Live USB:

# Создайте загрузочную флешку с Ubuntu/Mint # Загрузитесь с неё # Смонтируйте заражённую систему sudo mount /dev/sda1 /mnt # Вручную удалите вредоносные файлы sudo rm -rf /mnt/tmp/* # Очистите crontab и systemd - Полная переустановка системы — надёжный способ гарантированно избавиться от угрозы.

- Обратитесь к специалистам — для серверов с критичными данными лучше привлечь экспертов по безопасности.

Для macOS:

Крайние меры:

- Безопасный режим (Safe Mode):

- Перезагрузите Mac

- Удерживайте Shift при загрузке

- Попробуйте удалить майнер в безопасном режиме

- Режим восстановления (Recovery Mode):

- Перезагрузите и удерживайте Command + R

- Используйте Disk Utility для проверки диска

- При необходимости переустановите macOS

- Полная переустановка macOS:

- Создайте резервную копию через Time Machine

- Проверьте резервную копию на наличие майнера

- Переустановите систему через Recovery Mode

- Восстановите только проверенные файлы

Когда обращаться к специалистам:

- Майнер постоянно восстанавливается после удаления

- Система заражена сложным руткитом

- На устройстве хранятся критичные данные

- Заражён сервер с производственной средой

- Вы не уверены в своих действиях и боитесь повредить систему

Помните: профилактика всегда эффективнее лечения. Регулярные обновления, осторожность при скачивании файлов и использование защитного ПО значительно снижают риск заражения майнерами на любой операционной системе. 🔐